I principali attacchi informatici e come proteggersi.

Di Niccolò Loddi

Cos’è un attacco informatico?

Un attacco informatico è un’azione ostile rivolta a infrastrutture, dispositivi o reti informatiche, con l’obiettivo di rubare, modificare o distruggere dati e sistemi. Gli attacchi più comuni includono DoS, malware, spyware, Trojan, phishing, SQL injection e Man-in-the-Middle (MitM).

Questi attacchi non solo possono compromettere i dati personali, ma possono anche causare gravi danni finanziari e reputazionali a individui e aziende.

Attacco DoS (Denial of Service)

Un attacco DoS mira a rendere inaccessibile un servizio online sovraccaricandolo di richieste, portandolo al collasso. Immaginate un ristorante in cui un grande gruppo ordina inutilmente, impedendo al personale di servire i clienti reali.

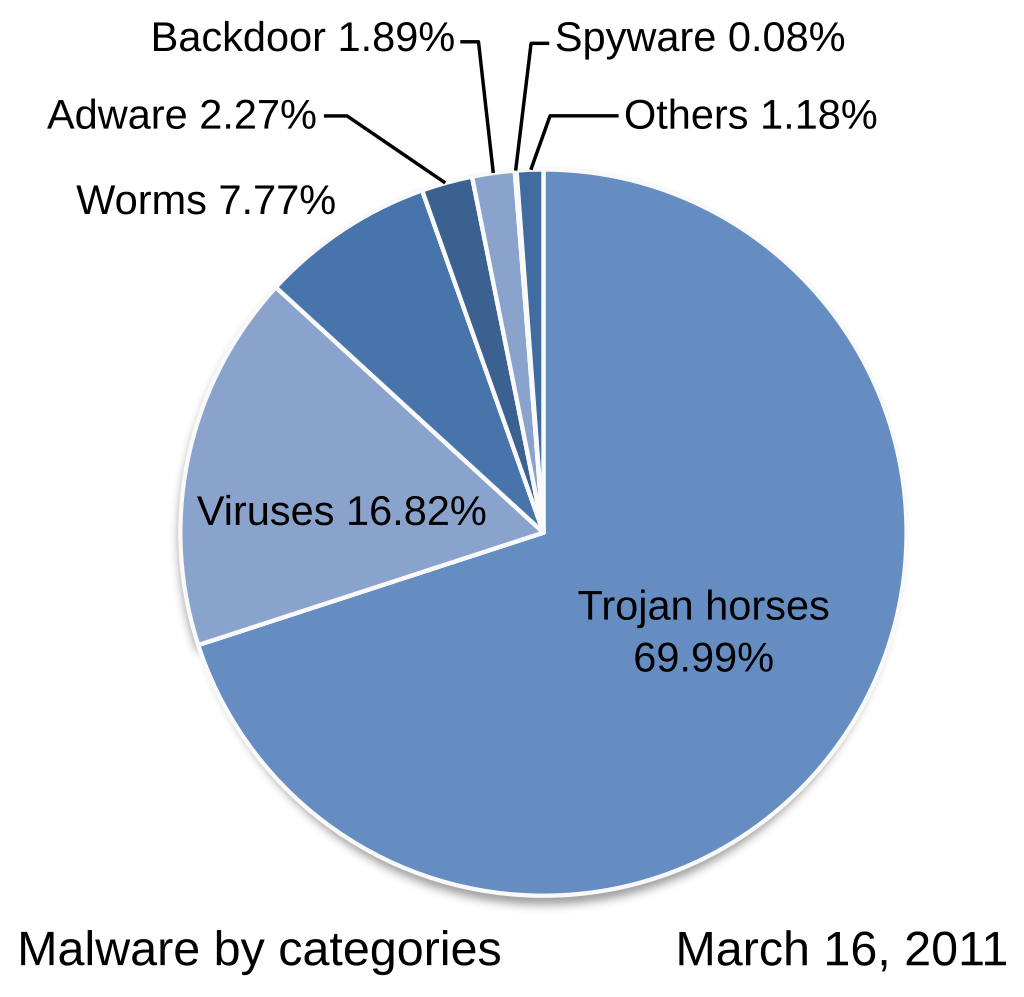

Malware

Il malware è un software dannoso che infetta dispositivi per rubare dati, controllarli da remoto o danneggiare file.

Vettori comuni:

- Allegati e link email sospetti.

- Download da siti web non sicuri.

- Dispositivi esterni infetti.

Phishing

Questi attacchi ingannano gli utenti per ottenere informazioni personali, simulando comunicazioni affidabili, ad esempio email bancarie false.

Protezione: Verificare il mittente delle email, attivare l’autenticazione a due fattori e usare strumenti anti-phishing nei browser.

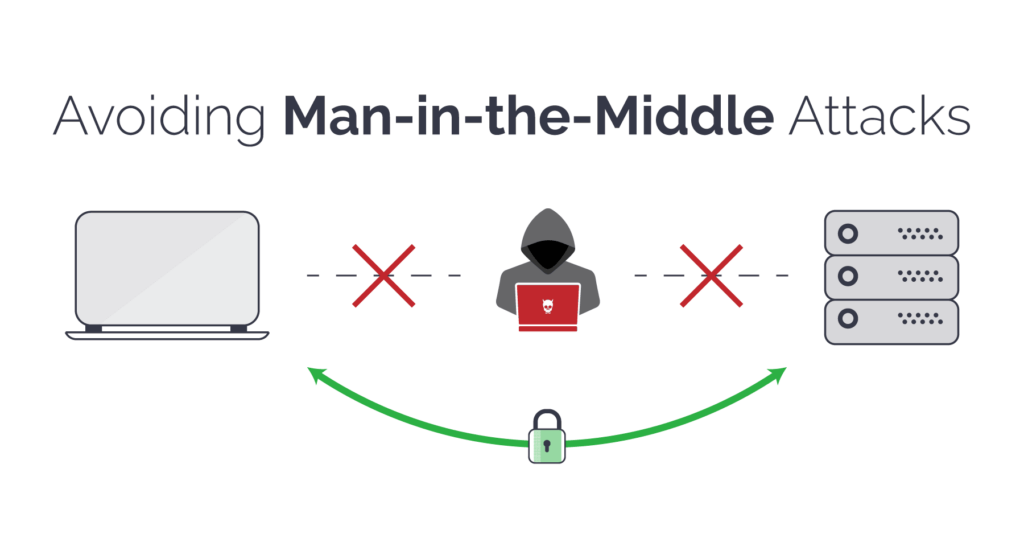

Man-in-the-Middle (MitM)

In un attacco MitM, un hacker intercetta le comunicazioni tra due parti per rubare informazioni sensibili, come credenziali di accesso.

Protezione: Utilizzare solo siti web HTTPS, abilitare la crittografia Wi-Fi e una VPN per proteggere i dati trasmessi su reti pubbliche.

Esposizione dei Dati Personali e Come Prevenire i Rischi

Quando si naviga su reti pubbliche o insicure, come hotspot Wi-Fi gratuiti, si espongono i propri dati a intercettazioni e furti. Gli attacchi possono sfruttare:

- Connessioni non crittografate: L’assenza di HTTPS nei siti visitati facilita il furto di informazioni.

- Reti compromesse: Gli hacker possono configurare false reti Wi-Fi per attirare le vittime.

Cosa fare:

- Utilizzare una VPN per crittografare il traffico di rete.

- Evitare di accedere a siti sensibili, come l’home banking, su reti pubbliche.

- Disabilitare la condivisione automatica di file e disconnettere il Wi-Fi quando non necessario.

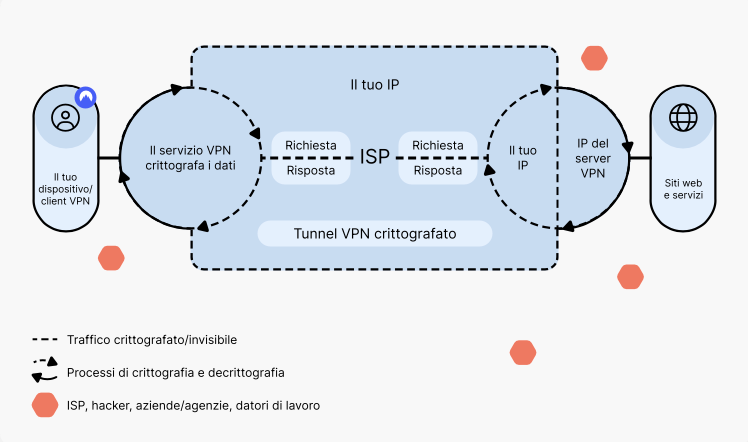

Come funziona una VPN, e perché è molto sicura

Una VPN instrada il tuo traffico attraverso un server remoto, crittografandolo lungo il percorso. In genere, quando tenti di accedere a un sito web, il tuo ISP (internet service provider) riceve la richiesta e la reindirizza alla destinazione desiderata. Tuttavia, se ti connetti a una VPN, questa reindirizza il tuo traffico internet attraverso un server remoto prima di inviarlo a destinazione.

Prima di tutto, una VPN nasconde i tuoi dati: la crittografia è importante per proteggere il traffico internet e impedirti di lasciare tracce online. In questo modo, il tuo fornitore di servizi internet non potrà vendere la tua cronologia di navigazione al miglior offerente.

Anche il tuo IP (e di conseguenza la tua posizione virtuale) rimane nascosto in quanto ne ottieni uno nuovo appartenente al server VPN a cui ti connetti. Ciò garantisce una maggiore sicurezza e aumenta significativamente la tua privacy online: nessuno saprà da quale città o paese stai navigando.

Come possiamo difenderci dagli attacchi Informatici

Gli attacchi informatici sono sempre più sofisticati e possono compromettere la privacy, la sicurezza finanziaria e persino l’integrità delle infrastrutture digitali con le quali ci interagiamo quotidianamente. Per prima cosa è importante usare password complesse e uniche per ogni account, questa è una delle prime misure di sicurezza da adottare. Questo può pero comportare che le stesse vengano dimenticate, ma può venirci in contro un Password Manager ovvero, un software in grado di memorizzare tutte le password inserite manualmente dall’utente e reperibili in ogni momento in seguito a un breve verifica di sicurezza che può avvenire mediante Touch-ID o Face-ID.

Gli hacker sfruttano la vulnerabilità nei software per infiltrarsi nei sistemi e rubare dati sensibili, è importante quindi mantenere il sistema operativo e tutte le applicazioni sempre aggiornate. Questa è una strategia semplice ma efficace per bloccare potenziali attacchi. Gli aggiornamenti contengono patch di sicurezza che correggono falle sfruttabili dagli hacker. Inoltre è importate avere installato un sistema Antivirus sui propri device cosi da poter rilevare ed eliminare malware, spyware e ransomware.

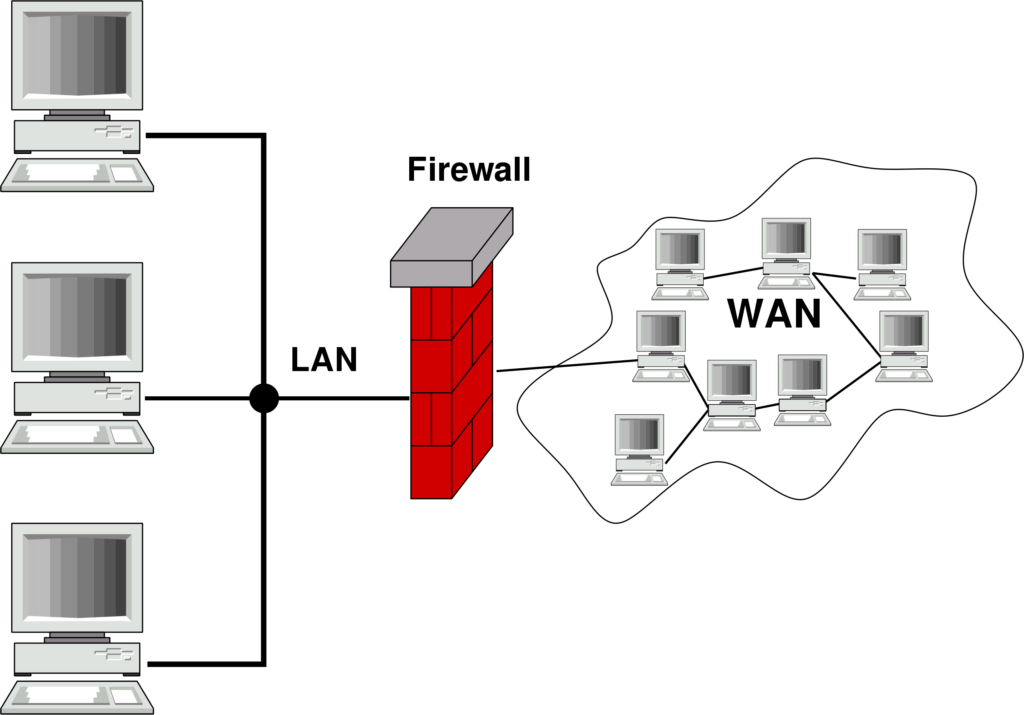

Per chi invece desidera avere anche la prorpria rete internet protetta puo farlo utilizzando dei sistemi di protezione avanzata che grazie al filtraggio dei dati riescono ad esaminarne il traffico in entrata e a stabilirne la provenienza tramite indirizzo IP.

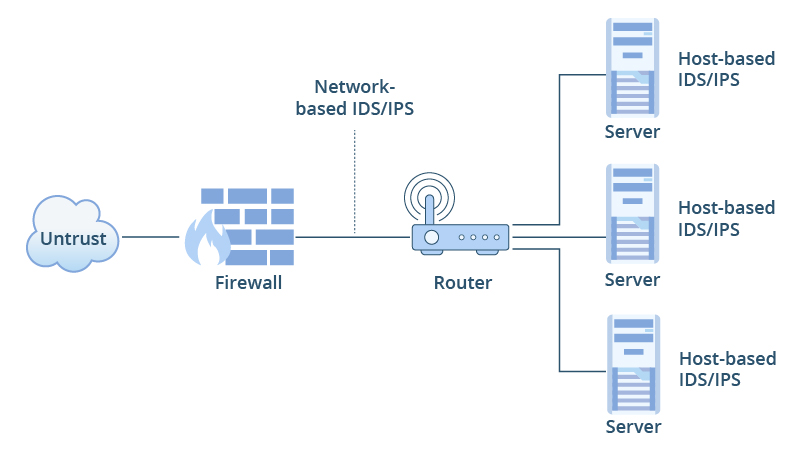

Il firewall è un componente che monitora e controlla il traffico di rete in base a regole di sicurezza predefinite. Può essere realizzato sia a livello hardware sia a livello software e ha il compito di bloccare connessioni non autorizzate, proteggendo così la rete da accessi malevoli o tentativi di intrusione. I firewall moderni analizzano i pacchetti di dati in profondità (Deep Packet Inspection) per identificare minacce anche più sofisticate. oltre al firewall, si possono adottare sistemi di rilevamento e prevenzione delle intrusioni come IDS (Intrusion Detection System) e IPS (Intrusion Prevention System).

IDS (Intrusion Detection System): L’IDS analizza costantemente i pacchetti di dati, i file di log o altri input alla ricerca di schemi o comportamenti che corrispondano a minacce conosciute o anomalie. Il suo funzionamento si basa principalmente su due approcci, può individuare nuovi tipi di attacco, ma può anche generare falsi positivi.

Basato su firme (Signature-Based Detection)

L’IDS confronta il traffico di rete con un database di firme di attacchi conosciuti e se trova una corrispondenza, genera un avviso, questo è efficace contro minacce note, ma meno utile contro attacchi zero-day.

Basato sulle anomalie (Anomaly-Based Detection)

L’IDS crea un modello di comportamento “normale” del sistema o della rete e segnala eventuali deviazioni rispetto a questo modello come potenziali minacce.

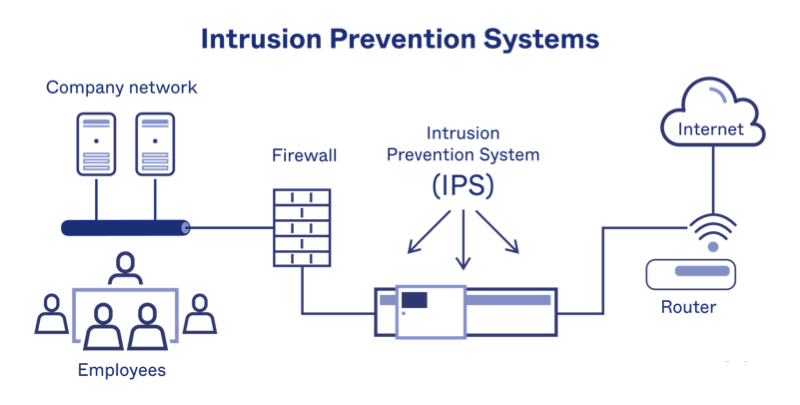

IPS (Intrusion Prevention System): L’IPS opera in linea (inline) con il traffico di rete, analizzando ogni pacchetto prima che raggiunga la destinazione. Se rileva attività dannose, può:

- Bloccare il traffico sospetto prima che arrivi al target.

- Terminare connessioni dannose o interrompere le comunicazioni tra attaccante e vittima.

- Modificare le regole del firewall per prevenire attacchi futuri.

- Segnalare l’attacco all’amministratore o a un Security Information and Event Management (SIEM) per analisi approfondita.

Il rilevamento delle minacce si basa su due tecniche principali:

- Signature-Based Detection: Confronta il traffico con un database di firme di attacchi conosciuti (come malware o exploit). È veloce ma inefficace contro minacce zero-day.

- Anomaly-Based Detection: Analizza il comportamento del traffico e segnala attività che si discostano dalla norma.

AI e Cybersecurity, Come l’Intelligenza artificiale sta rivoluzionando la sicurezza della rete

Negli ultimi anni, la crescente complessità delle minacce informatiche ha spinto aziende e governi a cercare soluzioni sempre più avanzate per proteggere dati e infrastrutture digitali. In questo contesto, l’intelligenza artificiale (AI) si è rivelata un’alleata preziosa, capace di potenziare la sicurezza della rete attraverso l’analisi predittiva, la risposta automatizzata e il miglioramento continuo delle difese.

Uno degli aspetti più rivoluzionari dell’uso dell’AI nella cybersecurity è la capacità di analizzare enormi quantità di dati in tempo reale e individuare anomalie che potrebbero indicare un attacco informatico. Grazie a modelli di machine learning, i sistemi di sicurezza possono identificare pattern sospetti e prevedere potenziali minacce prima che si concretizzino. Le moderne piattaforme di sicurezza basate sull’AI non si limitano a rilevare le minacce, ma sono anche in grado di rispondere autonomamente agli attacchi. Ad esempio, sistemi di AI possono bloccare automaticamente un accesso non autorizzato, isolare una rete compromessa o neutralizzare un malware senza richiedere l’intervento umano. Questo riduce i tempi di reazione e minimizza l’impatto di eventuali attacchi.

L’intelligenza artificiale è in grado di apprendere dai dati e migliorare costantemente le sue capacità di riconoscimento e risposta. Questo significa che, nel tempo, i sistemi AI diventano sempre più efficienti nell’individuare nuove minacce, adattandosi alle tecniche sempre più sofisticate utilizzate dagli hacker. Inoltre, l’uso di reti neurali avanzate e algoritmi di deep learning consente di rilevare attacchi zero-day, ovvero minacce mai osservate prima e quindi difficili da contrastare con sistemi di sicurezza tradizionali.

L’AI sta anche migliorando la sicurezza dell’autenticazione attraverso l’uso di tecnologie biometriche, come il riconoscimento facciale e vocale, rendendo più difficile per i cybercriminali accedere ai dati sensibili. Inoltre, l’intelligenza artificiale viene impiegata per cifrare e proteggere le comunicazioni online, riducendo i rischi di intercettazioni o violazioni della privacy.

Sitografia: